1. Worum geht es?

Phishing-Aktivitäten und entwendete Passwörter sind in der IT alltägliche Erscheinungen geworden. Die Absicherung von IT-Diensten allein mit einem Passwort ist daher oft nicht mehr ausreichend, sondern muss um einen zusätzlichen Schritt erweitert werden. Dies wird als Zwei-Faktor-Authentifizierung (2FA) oder auch als Mehr-Faktor-Authentifizierung (MFA) bezeichnet.

Bei vielen Diensten, etwa beim Online Banking, ist 2FA bereits seit einiger Zeit als Stand der Technik anzusehen. An der BUW müssen wir diese Technologie nun auch zeitnah umsetzen.

In einem ersten Schritt wird ein 2FA-Verfahren für den Netzzugang zum Datennetz der BUW eingeführt: Wenn von außen, etwa beim mobilen Arbeiten oder im Home Office, auf interne IT-Dienste zugegriffen wird, erfolgt dies häufig über eine VPN-Verbindung (Virtual Private Network). Künftig kommt an dieser Stelle eine 2FA zum Einsatz.

Ergänzend zum üblichen Passwort wird dann zusätzlich ein Einmal-Passwort (OTP = one time password) benötigt. Die verwendeten OTPs sind in diesem Fall sechsstellige Zahlencodes, die mit einer App oder einem dedizierten Gerät erzeugt werden können.

2. Wer ist betroffen?

Von der verpflichtenden 2FA-Einführung sind Sie unmittelbar nur dann betroffen, falls Sie

- die Ivanti-VPN-Lösung nutzen,

- um von extern über VPN auf Netzwerklaufwerke eines ZIM-Fileservers zuzugreifen.

Zur Erläuterung: Aus verschiedenen Gründen bietet das ZIM derzeit mehrere VPN-Schnittstellen an. Falls Sie auf Ihrem Endgerät die Software “Ivanti Secure Access Client” verwenden, nutzen Sie die Invanti-Lösung (bis vor Kurzem “PulseSecure” genannt). Je nach Typ und Plattform Ihres Endgerätes sieht das Icon der Software ungefähr so aus:

Nicht betroffen sind Sie, falls Sie diese VPN-Lösungen nutzen:

- AnyConnect; in der Regel von Studierenden und Mitarbeitenden genutzt

- NCP oder Teilnehmende am VRNHO-Dienst (nutzen bereits 2FA); von Mitarbeitenden der Universitätsverwaltung verwendet

Perspektivisch sollten allerdings auch Mitarbeitende, die derzeit AnyConnect nutzen oder die nicht auf Netzwerklaufwerke eines ZIM-Fileservers zugreifen, auf die Ivanti-VPN-Lösung mit 2FA umsteigen. Künftig werden weitere IT-Dienste nur noch auf diesem Weg nutzbar sein.

3. Was muss ich tun?

Falls Sie betroffen sind, sollten Sie zeitnah die erforderlichen Schritte zur Umstellung auf 2FA vornehmen. Dazu müssen Sie selbst eine Funktionserweiterung Ihres ZIM-Accounts durchführen und die Möglichkeit einrichten, OTPs zu erzeugen.

Bitte folgen Sie der ausführlichen Anleitung.

Diese Seite ist im Uni-Netz oder über eine übliche VPN-Verbindung erreichbar.

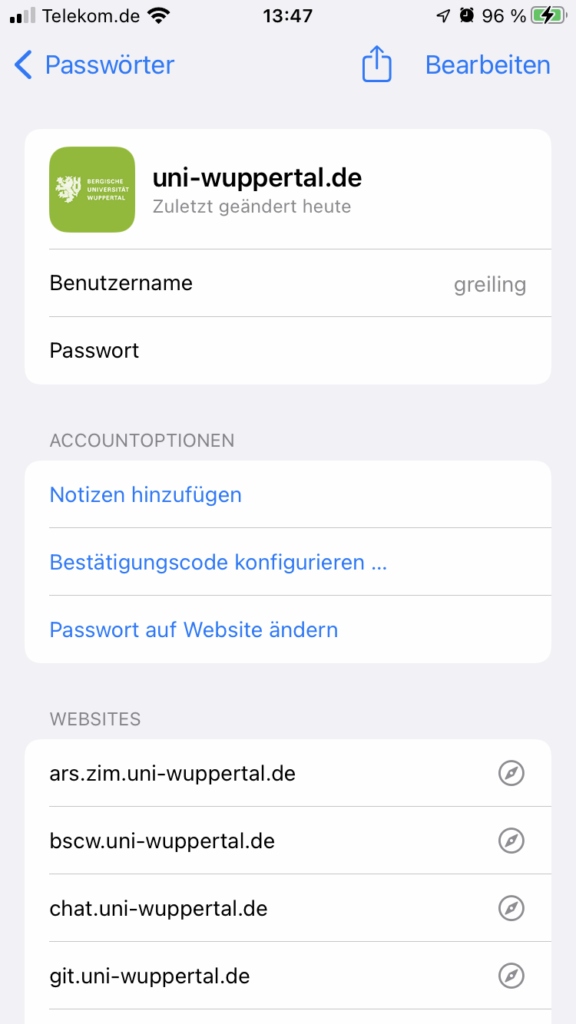

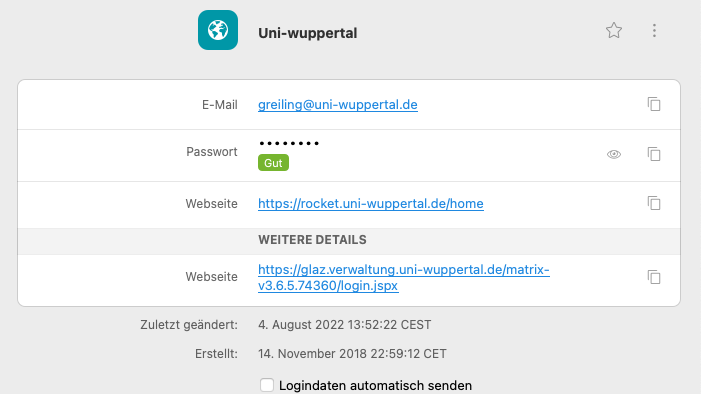

Zur Erzeugung der OTPs ist die Verwendung einer App auf einem Mobiltelefon empfehlenswert. Dies kann auf einem dienstlichen oder privaten Gerät erfolgen. Diese Option ist flexibel, bequem und hinreichend sicher.

Falls dies nicht möglich ist, kann ein dediziertes Gerät (OTP-Generator) zur Erzeugung der OTPs eingesetzt werden. Das Gerät ist durch die Bereiche und Einrichtungen zu beschaffen. Zur Einführung der 2FA können allerdings Mitarbeitende, die einen solchen OTP-Generator benötigen und deren budgetverantwortliche*r Vorgesetzte*r einverstanden ist, ein solches Gerät in der Geräteleihe des ZIM erhalten. (“ZIM-Sondergeräte / 2FA Authenticator”)

4. Wie geht es weiter?

- Wenn Sie betroffen sind, sollten Sie Umstellung auf 2FA für das Ivanti-VPN durchführen.

- Ab dem 19. April 2023 werden die zentralen File-Services des ZIM nur noch über 2FA-authentifizierte VPN-Verbindungen erreichbar sein.

- Perspektivisch werden weitere Dienste nur über 2FA-VPN-Verbindungen nutzbar sein und weitere Zugriffsbeschränkungen für die anderen VPN-Lösungen wirksam werden. Der Umstieg auf die Ivanti-Lösung mit 2FA ist daher grundsätzlich für Mitarbeitende empfehlenswert (Ausnahme: Mitarbeitende der Universitätsverwaltung, die NCP oder VRNHO nutzen).

5. Weitere Fragen?

Im Falle von Rückfragen wenden Sie sich bitte an die Beratung des ZIM:

zimber@uni-wuppertal.de