Nachdem nun – wie wahrscheinlich bei den meisten Windows-Nutzer*innen – die Version 11 auf meinem Rechner eingezogen ist, fallen mir nach und nach Dinge auf, die wirklich verschlimmbessert wurden. Darunter fällt das “neue” reduzierte Kontextmenü im Windows-Explorer.

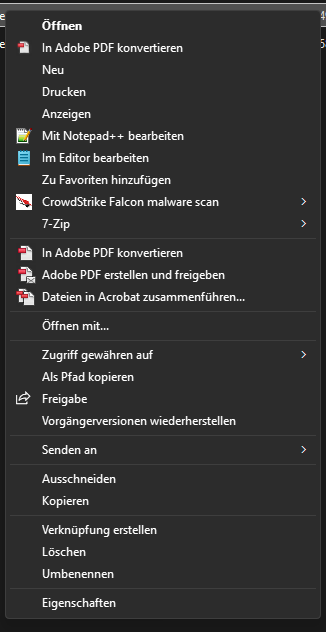

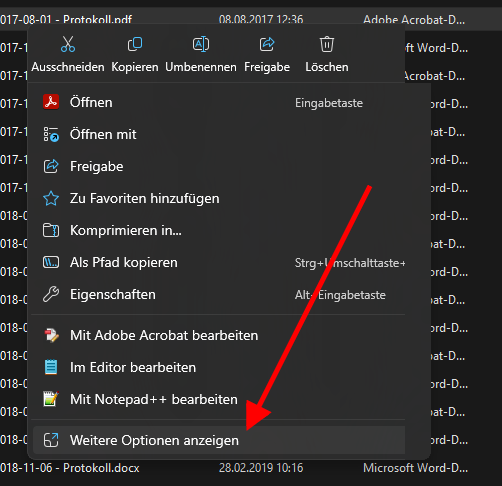

In diesem zeigt Windows die “wichtigsten” Befehle an, die man auf der ausgewählten Datei oder dem ausgewählten Ordner ausführen kann. Allerdings leider nur die Optionen, die Windows dafür hält. Nicht die, die ich oft ausführe. Oder die, die ich eingestellt habe. Und natürlich fehlt da immer genau das, was ich gerade brauche. Dazu muss ich dann nochmal klicken und zwar auf “Weitere Optionen anzeigen”. Danach erscheint das Kontextmenü dann im alten, gewohnten Stil mit allen Einträgen.

Das ganze hat mich – neben anderen neuen “tollen” Dingen – so dermaßen genervt, dass ich mal auf die Suche gegangen bin, wie ich denn das “alte” große Kontextmenü standardmäßig wieder zurück bekomme ohne jedes Mal diesen nervigen zweiten Klick ausführen zu müssen.

Das ganze ist relativ einfach. Mit Hilfe der Windows-Taste das Startmenü aufrufen und nach Eingabeaufforderung oder CMD suchen. Diese als Administrator starten (Rechtsklick auf den Eintrag und auswählen) und dann folgenden Befehl absetzen:

reg.exe add "HKCU\Software\Classes\CLSID{86ca1aa0-34aa-4e8b-a509-50c905bae2a2}\InprocServer32" /f /veEine Meldung über den erfolgreichen Eintrag sollte erscheinen

Der Vorgang wurde erfolgreich beendet.Nach einem Neustart sollte nun das “alte” Kontextmenü mit allen Einträgen wieder erscheinen.