Update 2022: Aktualisierte hinsichtlich Einschränkungen und Voraussetzungen.

Für die an der Bergischen Universität genutzten Video-Konferenzlösung Zoom ist es ab sofort möglich, Meetings Ende-zu-Ende (E2EE) zu verschlüsseln.

Benutzer*innen können dieses Feature in den persönlichen Einstellungen auf der Webseite von Zoom unter https://uni-wuppertal.zoom.us/profile/setting selber aktivieren.

Voraussetzungen

- Der Host muss das Feature aktiviert haben, um ein E2EE Meeting starten zu können und

- alle Teilnehmer benötigen mind. den Zoom Client in Version 5.4.0.

Einschränkungen

Aus technischen Gründen stehen folgende Funktionen in einem E2EE Meeting nicht zur Verfügung :

- Beitritt vor Moderator

- Livestreaming

- Live-Transkription

- Konferenzräume / Breakout Rooms

- Umfragen

- Zoom Apps

- Meetingreaktionen*

- Private Einzelchats*

*Hinweis: Ab Version 5.5.0 für Desktop, Mobile und Zoom Rooms werden diese Funktionen in E2EE-Meetings unterstützt.

E2EE-Meetings sind auf 200 Teilnehmer begrenzt.

Wie aktiviere ich die Verschlüsselung?

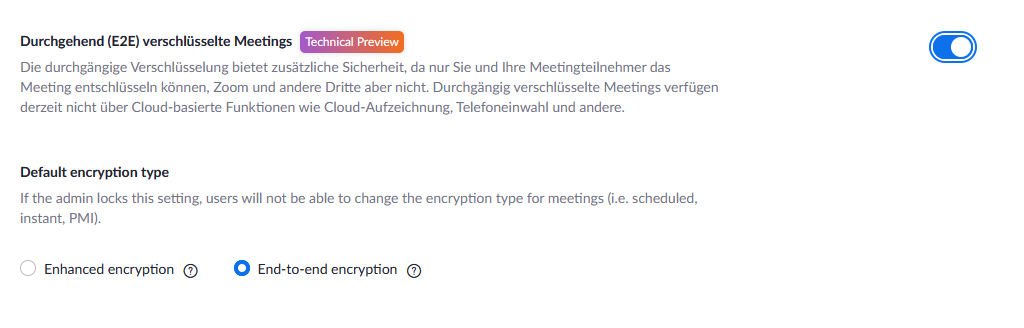

Sie können die Verschlüsselung sehr einfach über die Kontoeinstellungen in Ihrem Zoom Profil aktivieren. Hier finden Sie den Eintrag „Durchgehend verschlüsselte Meetings“, den sie entsprechend einschalten und die „End-to-end encryption“ aktivieren. Bitte beachten Sie, dass diese Einstellungen für ihren persönlichen Meetingraum und für bereits geplante Meetings gegebenenfalls gesondert vorgenommen werden müssen.

Wie kann ich die Verschlüsselung überprüfen?

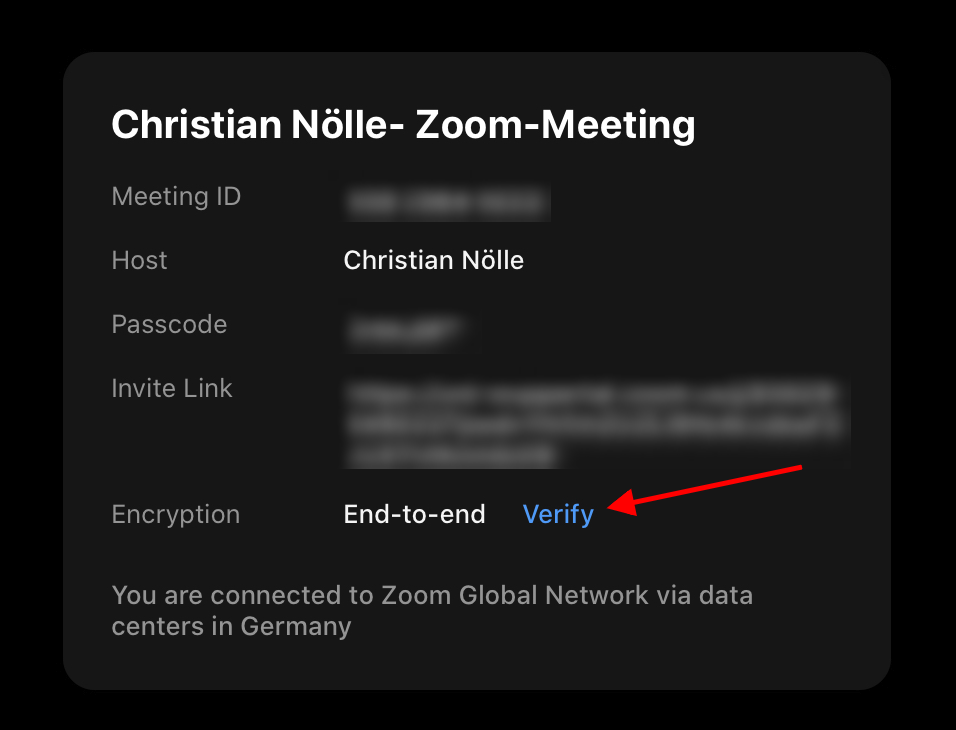

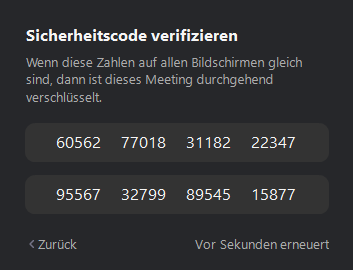

Wenn in einem Meeting E2EE verwendet, erscheint in der oberen linken Ecke des Bildschirms ein Logo mit einem grünen Schild und einem Vorhängeschloss in der Mitte. Zusätzlich können die Teilnehmer*innen sich den Sicherheitscode anzeigen lassen (Verify/Verifizieren), abgleichen und so überprüfen, ob ihre Clients den gleichen Code benutzen.

Wie funktioniert das?

Wir zitieren den offiziellen Zoom Blog, in dem es heisst:

In einem typischen Meeting generiert die Zoom-Cloud die Encryption Keys und verteilt sie mit Hilfe der Zoom-Apps an die Teilnehmer, sobald sie beitreten. Bei E2EE generiert der Gastgeber die Schlüssel und verteilt diese mithilfe von Public-Key-Kryptographie an die anderen Meeting-Teilnehmer. Die Server von Zoom werden zu „blinden“ Relays (Oblivious Relays) und haben keinerlei Zugriff auf die Schlüssel, die zum Entschlüsseln der Meeting-Inhalte erforderlich sind.

Wie unterscheidet sich E2EE von der erweiterten GCM-Verschlüsselung von Zoom?

Zoom-Meetings und -Webinare verwenden standardmäßig AES-256-Bit-GCM-Verschlüsselung für die Übertragung von Audio- und Videoinhalten sowie gemeinsam genutzten Apps (z. B. Bildschirmfreigabe, Whiteboarding) zwischen Apps, Clients und Connectors. In einem Meeting ohne E2EE-Aktivierung werden Audio- und Videoinhalte, die zwischen den Zoom-Apps der Teilnehmer fließen, erst entschlüsselt, wenn sie die Geräte der Empfänger erreichen. Die Encryption Keys für jedes Meeting werden jedoch von den Zoom-Servern generiert und verwaltet. Bei einem Meeting mit aktivierter E2EE-Funktion hat niemand außer den einzelnen Teilnehmern – auch nicht die Server von Zoom – Zugriff auf die Encryption Keys.

Quelle: https://blog.zoom.us/de/zoom-rolling-out-end-to-end-encryption-offering/