Manche Gewohnheiten sind überholt. Das Hinzufügen von www. vor Domain-Namen, die “im Internet” aufgerufen werden – also im “normalen” Browser – ist überholt.

Auch das Verhalten von Browsern hat sich grundsätzlich geändert: Es wird inzwischen zuerst “https://” vor einer eingetippten URL ergänzt – und nicht wie bislang “http://”. Ein transportverschlüsselter Aufruf mit https einer Domain ist der neue Standard. Um diesem genügen zu können, müssen sämtliche aufrufbaren Domains zertifiziert sein, um nicht als ungültig ausgewiesen zu werden und nicht zur Anzeige auf den Client-Geräten kommen.

Es gibt über 1.200 zu zertifizierende Domains im Bereich des vom ZIM betreuten TYPO3-Webservers. Diese können leider nur zum Teil automatisch erzeugt und auf dem richtigen Server abgelegt werden.

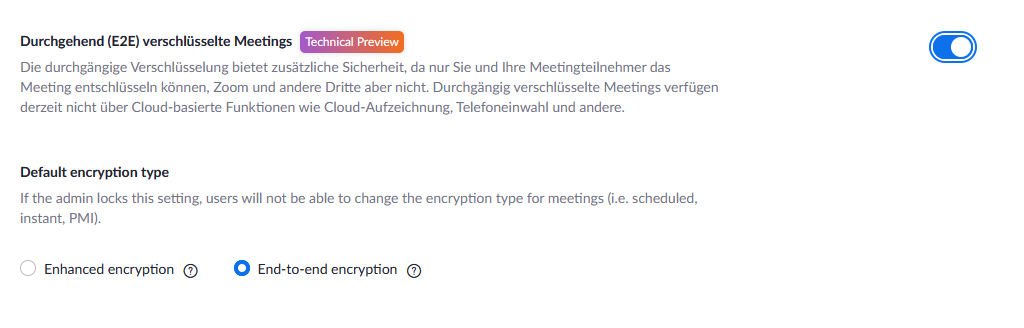

Für die deutliche Vereinfachung der Zertifizierung der TYPO3-Seiten, die über den zentralen Load-Balancer ausgegeben werden, wurde ein sogenanntes Wild-Card-Zertifikat eingeführt. Die Laufzeit von Zertifikaten wird in Zukunft immer geringer werden. So kündigen Apple und Google an, zukünftig nur noch Zertifikate zu akzeptieren, die jünger als 47 Tage sind. Die verbliebene Umstellungszeit nutzen wir, um die Struktur unserer Server und Domains anzupassen.

Dieses eine Wild-Card-Zertifikat auf dem Load-Balancer kann dann monatlich gewechselt werden und vermag sämtliche Domains mit einer Sub–Domain vor uni-wuppertal.de zertifiziert auszugeben. Allerdings scheitert das Verfahren bei der Ausgabe einer “Sub-Sub–Domain”. Eine solche wäre zum Beispiel die vor langer Zeit eingeführte “www.chemie.uni-wuppertal.de”.

Diese Sub-Sub–Domain gehört zu einem Pool von etwa 250 Domain-Namen, die jetzt umgezogen werden. Die Domain-Namen werden umgezogen auf einen Server, der automatisch Zertifikate für die “www”-Sub–Sub–Domains erzeugen kann und dann die Aufrufe an den Load-Balancer weiterleitet, der dann die aufgerufenen Inhalte mit der Adresse der Sub–Domain ausgibt.

Der Aufruf von Inhalten wird dabei automatisch umgeschrieben – beispielsweise von

www.chemie.uni-wuppertal.de/de/forschung

auf

chemie.uni-wuppertal.de/de/forschung

Wer auf der eigenen Visitenkarte die URL noch mit www. aufgedruckt hat, kann beruhigt sein: Alle Aufrufe mit www. werden automatisch auf die Adresse ohne www. weitergeleitet. Bereits veröffentlichte konkrete Links auf Unterseiten werden auch weiterhin funktionieren, wenn sie zuvor auch funktioniert haben. Dementsprechend werden Suchmaschinen-Antworten ebenfalls auf die ursprünglich indexierte Seite weiterleiten, auch wenn diese jetzt anders aufgerufen werden kann. Bei einer Neu-Indexierung wird die Domain ohne www. aufgenommen.

Die Hauptdomain www.uni-wuppertal.de – die ja eine einfache Sub–Domain ist – bleibt.

Die Umstellung erfolgt am Vormittag des 17.2.2026 bis etwa 11:00 Uhr. Sollten im Anschluss Seiten nicht erreichbar sein, zögern Sie nicht, dieses Verhalten an cms@uni-wuppertal.de mitzuteilen.